DLP : comment éviter les fuites de données les plus sensibles ?

La classification des données et la protection des données sont un élément clé aujourd’hui pour éviter la perte d’un avantage compétitif, une perte de profitabilité ou des problèmes juridiques.

C’est pourquoi HeadMind Partners est capable d’associer ses experts en service financier et en cybersécurité pour fournir une forte valeur ajoutée à ses clients.

Les actualités liées aux fuites de données font de plus en plus la Une des journaux :

« En 2019, une fuite de données impactant BlackRock a rendu accessible les noms, adresses mail et d’autres données personnelles d’environ 20 000 conseillers, qui sont les clients de ce gestionnaire d’actifs. »

« Un employé de Korea Credit Bureau a secrètement copié les bases de données contenant les données clients en 2014. Matricules, numéros de carte de crédit et adresses ont été volés à 20 millions de victimes, ce qui représente 40% de la population Sud-Coréenne. »

« En 2008, un ancien employé de Countrywide Financial Corp. a été arrêté pour avoir prétendument volé et revendu des information clients de 2 millions de demandeurs de prêts hypothécaires. L’employé malveillant aurait récupéré environ 20 000 données clients par semaine pendant 2 ans. »

Cette liste est longue et ce type de fuite n’est bien souvent déclaré qu’en cas de compromission de données personnelles. Les fuites de données non-personnelles (commerciales, espionnage, etc) sont rarement révélées.

Cela met en lumière les faiblesses de notre système de gestion des données en entreprise, comme le confirme plusieurs études :

- Seulement 5% des dossiers de documents en entreprise sont bien protégés (Varonis)

- 34% des fuites de données impliquent des acteurs internes (Verizon)

- 53% des entreprises ont plus de 1000 fichiers sensibles ouverts à tous les employés (Varonis).

Data Leakage Prevention

Pour remporter cette bataille contre les intentions malveillantes, il est impératif que les entreprises renforcent leur sensibilisation sur la sécurité informatique (et particulièrement les fuites de données) et intègrent les bonnes pratiques de sécurité.

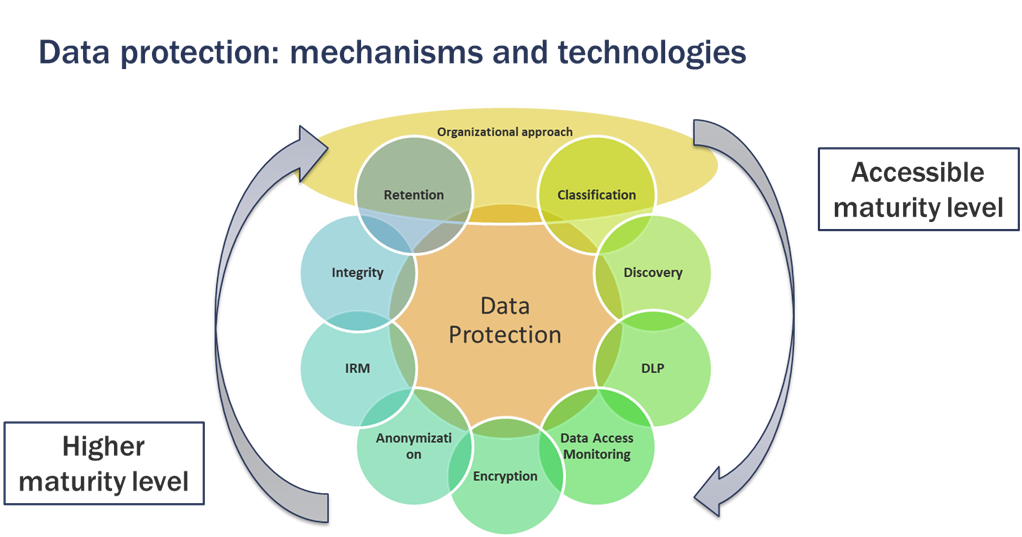

La sécurité des données (Data Security) comprend plusieurs solutions qui doivent être combinées pour assurer un niveau optimal de protection. Cela implique de savoir quelles sont les données les plus importantes dans l’organisation (Data Classification), où elles sont situées (Data Discovery), comment les protéger (chiffrement, contrôle d’accès) et éviter leur fuite (DLP : Data Leakage Prévention).

Parmi cette liste d’outils et de process, les solutions de DLP sont utilisées pour assurer que les données sensibles ne soient pas perdues, utilisées à mauvais escient, ou accédées par des utilisateurs non-autorisés. Les outils de DLP détectent les données confidentielles ou critiques d’un point de vue business, et alertent ou bloquent leur fuite.

Implémentation d’un DLP : retour d’expérience

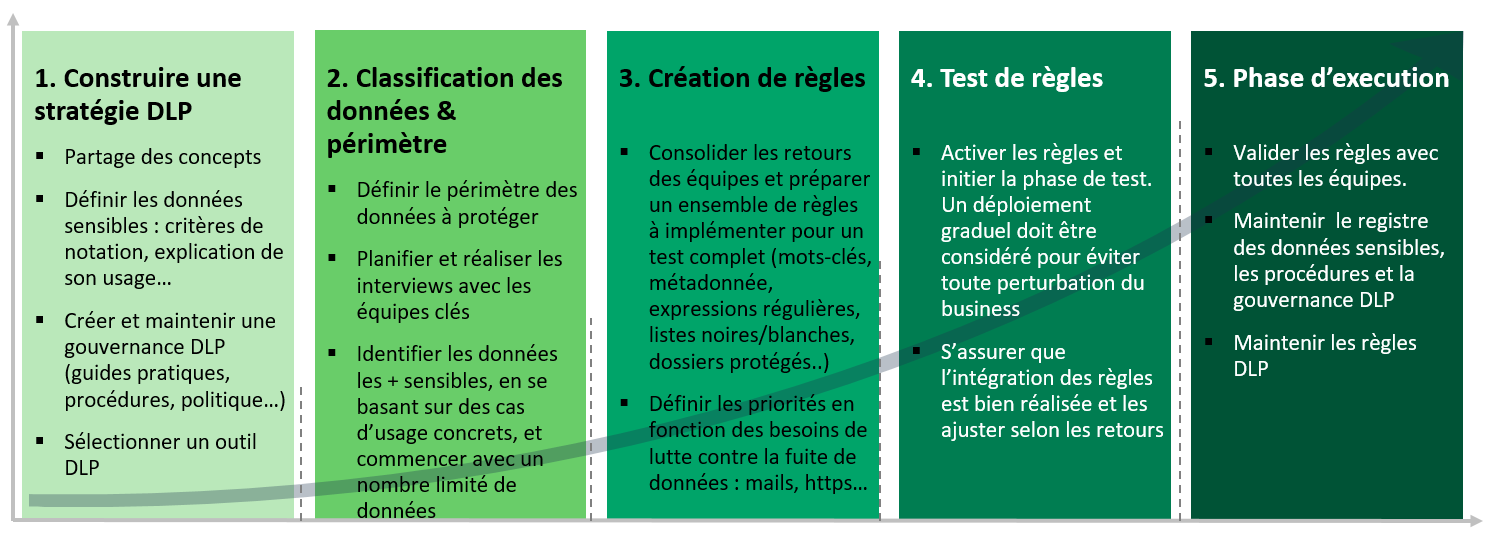

Pour assurer la sécurité des données, un outil de DLP est indispensable. L’implémentation d’un tel outil est réalisé en étroite collaboration avec le métier. Elle s’orchestre selon les étapes suivantes :

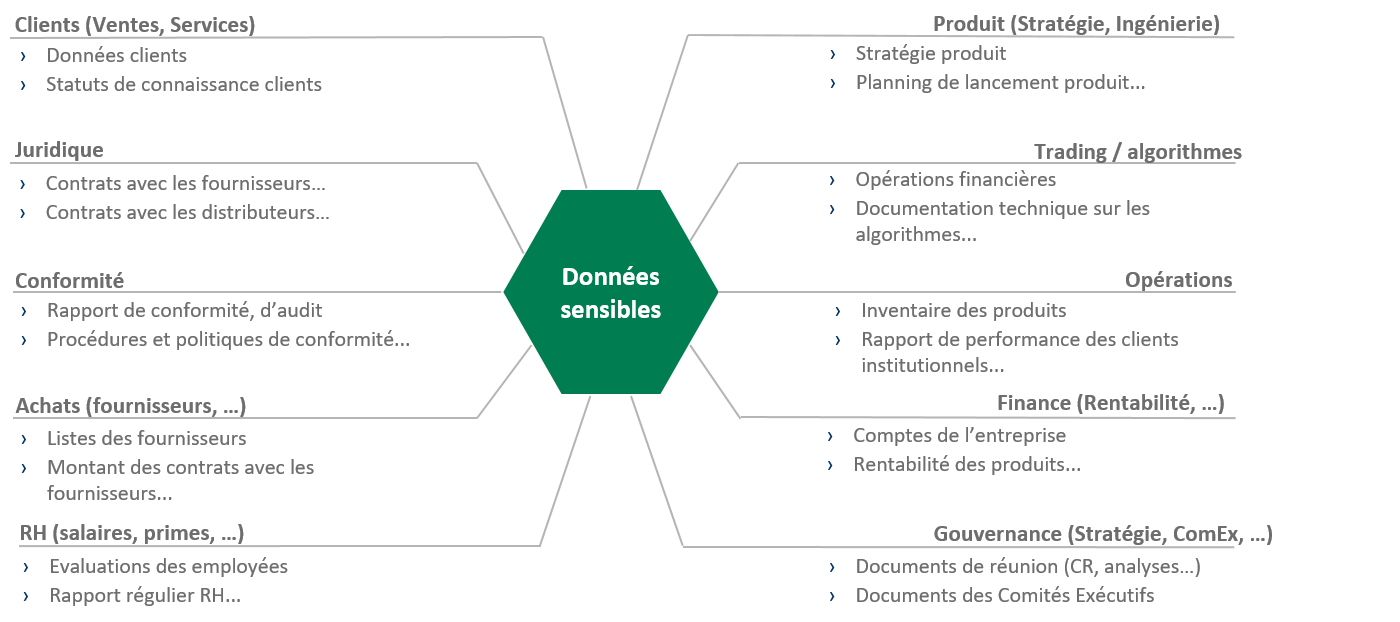

Identifier les données sensibles, généralement présentes dans toute l’organisation des fonctions métiers aux fonctions supports, est l’une des clés avant de créer les règles.

Ces données peuvent être confidentielles ou même secrètes. Elles peuvent être spécifiques à chaque entité et nécessiter des traitements différents selon chaque équipe. L’objectif global est de les protéger avec des mesures de sécurité, tout en assurant la continuité du business.

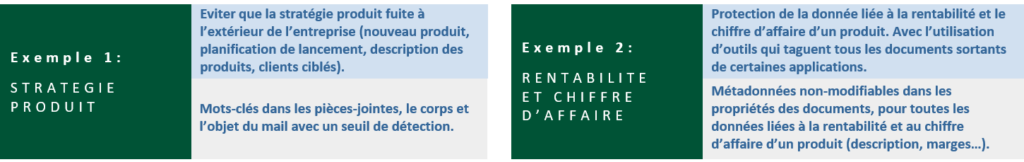

La création des règles doit être très précise dans le but d’identifier sans équivoque les données ciblées. Les outils de DLP reposent sur des capacités de détection utilisant des mots-clés, expressions régulières, métadonnées, formats de document, etc. Cette détection doit s’appliquer à tous les flux de données sortants (mails, périphériques USB, navigation internet, etc).

Six bonnes pratiques identifiées lors de nos projets DLP :

01 – Une gouvernance claire

- Il est nécessaire d’avoir une organisation bien définie entre les différentes équipes (Data, sécurité IT, métiers).

- L’objectif est que tout le monde soit aligné, avec la même compréhension des concepts clés et des fonctionnalités du projet.

02 – Un effort de sensibilisation important

- Un des objectifs de ce type de projet est d’informer et de sensibiliser ses employés sur les données sensibles et leur faire prendre conscience du rôle qu’ils doivent jouer.

- Les salariés constituent, un peu comme les données, un élément de la valeur de l’entreprise et doivent rechercher à protéger l’entreprise et ses salariés.

03 – Une approche orienté business

- Un point clé est de ne pas interférer ou bloquer l’activité quotidienne des équipes avec des règles trop restrictives.

- Une solide relation entre les équipes en charge de la donnée et tous les métiers est primordial pendant le projet pour comprendre les besoins métiers et leur faire comprendre les enjeux de la lutte contre la fuite de données.

04 – Des priorités claires

- La priorisation des données doit être faite de façon granulaire avec des priorités claires pour cibler les données les plus sensibles.

- Cette implémentation pas à pas permet également aux équipes de gérer le flux d’alertes et la gestion des règles de façon quotidienne.

05 – Une approche itérative

- Il est nécessaire d’aoir une approche itérative et prudente (points d’étapes avec les parties prenantes, identification des données sensibles, création des règles, test des règles, etc)

- Les équipes ont besoin d’être rassuré sur la pertinence des règles.

06 – Des outils DLP à faire évoluer

- Les outils DLP sont aujourd’hui loin d’être parfaits. Ainsi, certaines règles ne peuvent pas être configurées immédiatement, mais il est essentiel de les identifier et de les classifier.

- Les outils DLP seront sans doute en mesure dans le futur d’implémenter des règles plus intelligente. Certaines données pourraient être protégées à l’aide d’autres outils ou méthodes (Data discovery, …)

Des projets réalisés à temps permettent de protéger vos données critiques. Par exemple, notre expérience nous montre qu’en 3 mois, il est possible d’identifier les données les plus sensibles (plus de 80 types de données identifiés) et produire des règles DLP (30 règles DLP) pour protéger les éléments les plus essentiels.

Traduit par Quentin Recoursé, cet article a été publié à l’origine sur le blog de Headlink Partners en retour d’expérience d’un projet DLP mené conjointement par HeadMind Partners Cyber Risks & Security et Headlink Partners (ex-filiale d’HeadMind Partners). Cette collaboration d’experts cybersécurité et d’experts métiers a été une des clés de réussite de cette mission.